Datenschutz ernst genommen:

Gefährdungskategorien für Ihre Daten

Internet-Laien, privaten Anwendern und kleinen Firmen möchten wir Mittel an die Hand geben, mit denen sie ihre gesetzlich zugesicherte Privatsphäre und Anonymität verteidigen können.

Trutzbox unterteilt Angreifer in drei Gruppen:

- Gruppe: Kommerzielle Daten-Tracker und Daten-Händler

- Gruppe: Geheimdienste und andere staatliche Autoritäten

- Gruppe: Internet-Kriminelle (Hacker, die es auf das Geld des Internet-Nutzers abgesehen haben)

Die Angreifer in diese drei Gruppen einzuteilen ist sinnvoll, da sie einerseits unterschiedliche Bedrohungen darstellen und andererseits mit jeweils eigenen technischen Mitteln und juristischen Möglichkeiten arbeiten.

Während die 1. Gruppe „Kommerzielle Daten-Tracker und Daten-Händler“ das Nutzer-Surfverhalten immer und jederzeit beim Browsen im Internet heute schon protokolliert, passiert es glücklicherweise nicht so oft, dass der Nutzer von jemandem aus der 3. Gruppe „Internet-Kriminelle (Hacker, die es auf das Geld des Internet-Nutzers abgesehen haben)“ geschädigt wird. Wenn ein Nutzer gehackt wird, merkt er es in der Regel sehr bald, und die Hacker haben danach kein Interesse mehr an ihm. Die 1. und 2. Gruppe spionieren von allen Internet-Nutzern Daten aus und speichern diese für immer. Die daraus gewonnen Informationen können dem Nutzer auch noch nach Jahrzehnten Probleme bereiten. Und in der Regel merkt er gar nicht, dass er ausspioniert wird und weiß nicht, was mit seinen Daten passiert.

Freiwillige Datenweitergabe

Häufig gibt er evtl. auch freiwillig persönliche Daten der Öffentlichkeit preis; z.B. bei Facebook, Twitter, LinkedIn, Google+ und anderen sozialen Netzwerken.

Er kann aber auch auf seiner eigenen Homepage persönliche Daten veröffentlicht haben. Natürlich freuen sich alle drei Gruppen auch über diese Daten. Aber, hier entscheidet der Nutzer selbst, was er freiwillig preisgibt. Er sollte sich aber auch bei diesen Daten immer bewusst sein, dass das Internet nichts vergisst. Selbst wenn er persönliche Daten in sozialen Netzwerken löscht, entzieht er sie nur der Öffentlichkeit – der Anbieter hat sie in der Regel immer noch im Zugriff.

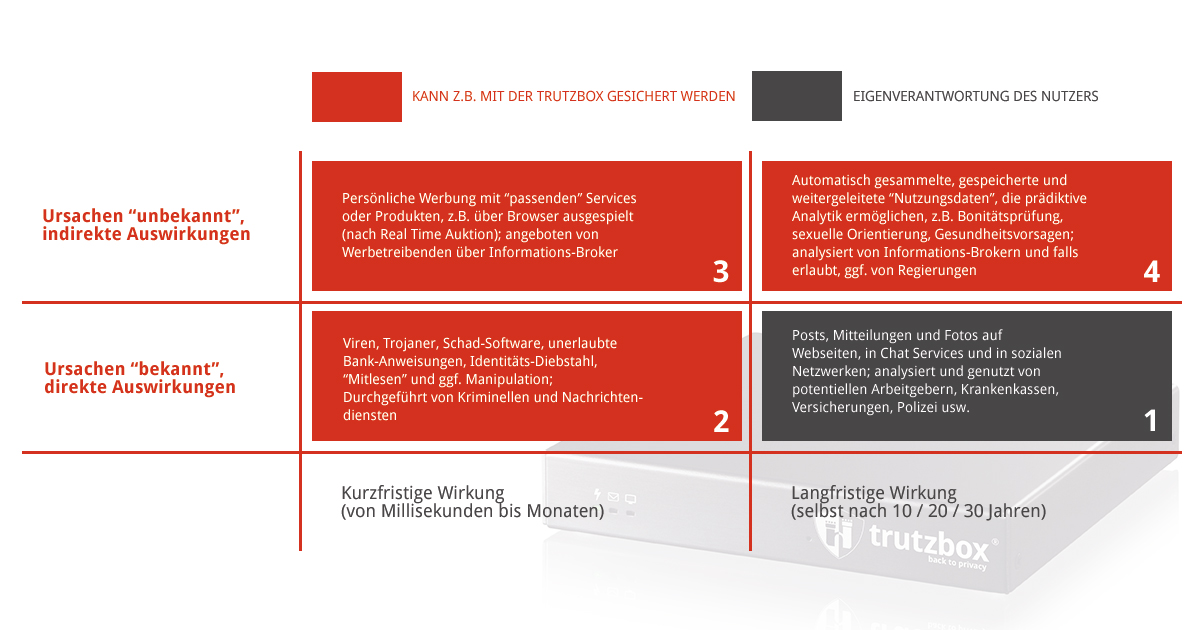

Die Auswirkungen von Angriffen kann man nach vier Quadranten unterteilen. Waagerecht ist aufgetragen, wie lange sich der Angriff auf die Nutzerpersönlichkeit auswirken kann, in der Senkrechten, ob der Internet-Nutzer etwas von dem Angriff bemerkt:

| Auswirkung 1 | Betrifft alle Daten, die der Nutzer freiwillig im Netz, z.B. bei Social Media Diensten wie Facebook, Google+, Linkedin usw. speichert. Für diese Daten ist er selbst verantwortlich. Er sollte sich bewusst sein, dass diese Daten auch gegen ihn verwendet werden können. Das Positive an dieser Kategorie ist, dass er selbst in der Hand hat, was er über sich preisgibt. |

| Auswirkung 2 | Aus Angriffen von allen Arten von Viren, Trojanern und von anderer Malware, mit deren Hilfe kriminelle Hacker die User-IDs und Passwörter abfangen. Aber auch Behörden nutzen diese Technologien, um damit eine Art „Digitale Hausdurchsuchung“ durchzuführen, oder den Internet-Nutzer zunächst eine Zeitlang zu observieren. Zur Abwehr gibt es zahlreiche Viren-Schutzprogramme, die mehr oder weniger gut funktionieren. |

| Auswirkung 3 | Daten-Sammel-Firmen nutzen die Daten entweder selbst oder verkaufen sie an andere Unternehmen. Insbesondere Online-Werbeunternehmen sind sehr an diesen Daten interessiert, vor allem wenn sie recht aktuell sind. Die Werbefirmen steuern damit zielgerichtet, recht zeitnah nach der Ermittlung der Daten, Werbebotschaften auf Webseiten ein, die der Nutzer besucht. Er kann sich zwar gegen die Erhebung dieser Daten und gegen solche Werbebotschaften mit Browser-Plugins wehren, aber diese Werkzeuge sind nicht für alle Geräte und Browser verfügbar und darüber hinaus von Laien auch kaum bedienbar. |

| Auswirkung 4 | Dies ist die gefährlichste Kategorie. Die hier von Daten-Sammel-Firmen und Behörden erhobenen Informationen werden nie gelöscht. Der Internet-Nutzer merkt überhaupt nicht, dass diese Daten gespeichert werden. Und diese Daten können ihm auch noch viele Jahre später Probleme bereiten. Die Methoden, mit denen diese Daten gesammelt werden, sind die gleichen wie in Kategorie 2 und 3. Aber der Nutzer hat derzeit kaum eine Chance, sich gegen diese Kategorie zur Wehr zu setzen. |

Bei den unteren beiden Kategorien 1 und 2 weiß der Nutzer i.d.R. von der Gefahr und den Auswirkungen und hat heute schon Mittel und Möglichkeiten, Schäden abzuwehren.

Allerdings hat er derzeit kaum eine Chance, sich gegen die beiden Kategorien 3 und 4 in der obersten Reihe zu schützen.

Trutzbox hat sich zum Ziel gesetzt, jedem Internet-Nutzer Mittel in die Hand zu geben, um sich vor allem gegen die Kategorien 3 und 4 wehren zu können!